此图截自-"山取"-张老师

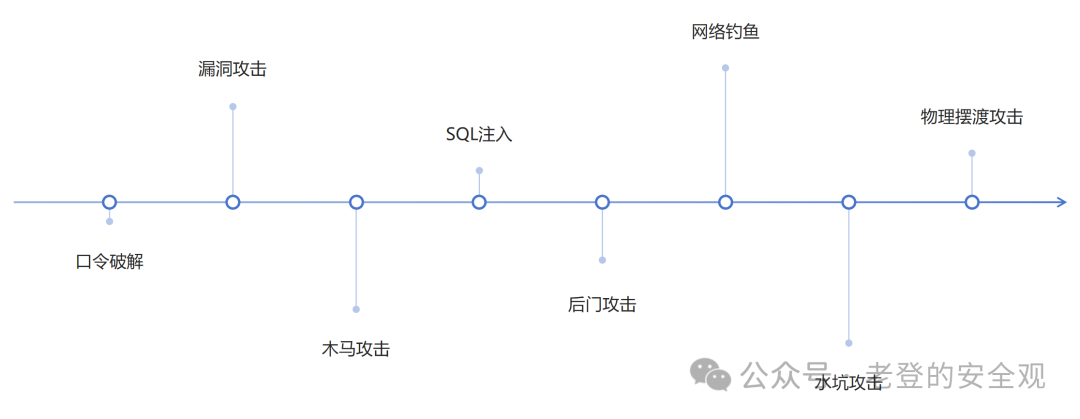

文章架构

静态篇

1、口令破解

2、漏洞攻击

3、网络劫持

4、SQL注入

5.木马攻击

6.物理摆渡

引言

网络攻击就像是坏人在网上搞破坏,他们主要想干四种坏事:偷看秘密"信息泄露"、乱改东西"完整性破坏"、让你用不了网"拒绝服务"、偷偷摸进不改进的地方"非法访问"。

要想顺利得逞,这些坏人一般分几步走:

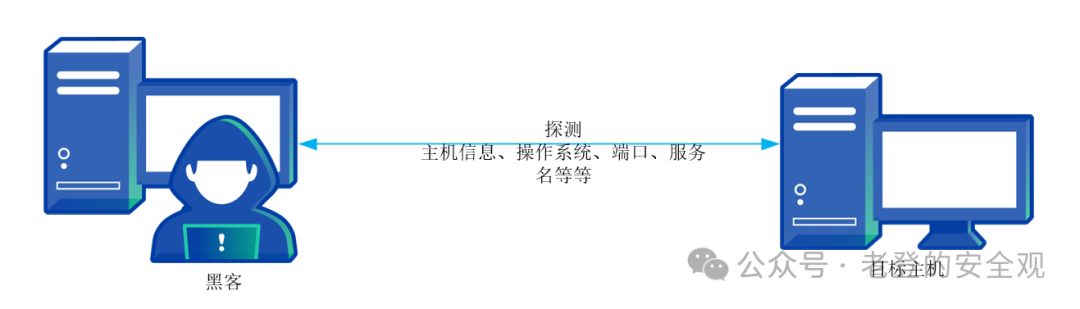

打听消息(信息收集):先打探清楚目标的各种情报,看看哪能下手; 隐藏行踪(网络隐身):穿上隐形衣,不让别人发现自己; 找弱点(端口、漏洞):查查对方的防护墙有没有洞,好钻进去; 动手脚(实施攻击):开始真正捣乱了,要么偷东西,要么搞破坏; 留后门(设置后门):搞完事还不忘留条路,方便下次再来; 不留痕(痕迹清除):最后收拾现场,尽量不留下证据;

这整套流程就像精心策划的大片里的间谍行动,但目的不怎么光彩,都是为了损害别人的网络安全性。

静态网络攻击技术就像是黑客针对日常网络环境中的软肋下手,用些老招数,比如挨个试密码、抓包偷听、插队干扰和监视,来寻找突破口。

常见的手法包括:

猜密码高手(口令破解):专门研究怎么快速猜中账户密码; 补丁侦探(漏洞攻击):发现软件的小毛病,利用它们轻松侵入系统; SQL小偷(SQL注入):通过恶意代码混进数据库查询,盗取或修改数据; 木马骑手(木马攻击):假装是正常软件,实则是藏匿了恶意程序,悄悄开门放狼进来; 后门制造者(后门攻击):攻破系统后,留下隐蔽通道,随时回来; 钓鱼专家网(网络钓鱼):发假冒邮件或链接,引诱你上钩,交出个人信息; 水坑猎人(水坑攻击):蹲点在目标常去的网站下套,等待目标自投罗网; 物理摆渡:通过U盘这类移动存储设备,传播病毒或窃取信息。

01

—

口令破解

口令破解技术就像是黑客玩的"猜密码"游戏,他们的目标是找出你的账户密码,装扮成你,偷偷溜进你的网络系统里面,然后就可以在里面翻云覆雨,偷东西、搞破坏或是改资料,主要包括弱口令破解、口令暴力破解和字典攻击。

1. 弱口令破解

a. 黑客有密码字典,里面装满了大家常用的、特别简单的密码组合,比如"123456"或"password"。用这个字典,一个一个密码去试,就像拿着一大串钥匙,挨个儿插进锁孔里看哪一把能开锁;

b. 如果猜对了,那扇门就"咔嚓"一声开了,黑客就像拿到了VIP通行证,直接进入系统里面,想逛哪里逛哪里;

c. 但要是这把钥匙不对,他们也不会放弃,而是继续从字典里拿出下一把钥匙试试,直到找到那把能开锁的为止。一旦成功,他们就像拿到了主动权,可以直接进入你"家"系统深处,操控一切甚至下载里面的宝贵数据,造成严重的数据泄露。

弱口令破解技术的好处是,它就像拿着一张包含了大家最常用密码的"小抄",因为这些密码太常见了,所以猜起来特别快,黑客能迅速找到正确的密码,就像是在一堆简单的谜语里找到答案一样轻松。

但它的缺点也挺明显的,只对那些喜欢用简单密码的人有效,就像是猜谜游戏里那些太容易的谜底,一旦遇到那些设置了复杂密码,比如用了一些生僻字或者做了加密处理的谜语,它就束手无策了,根本猜不出来,所以它的攻击范围是比较有限的。

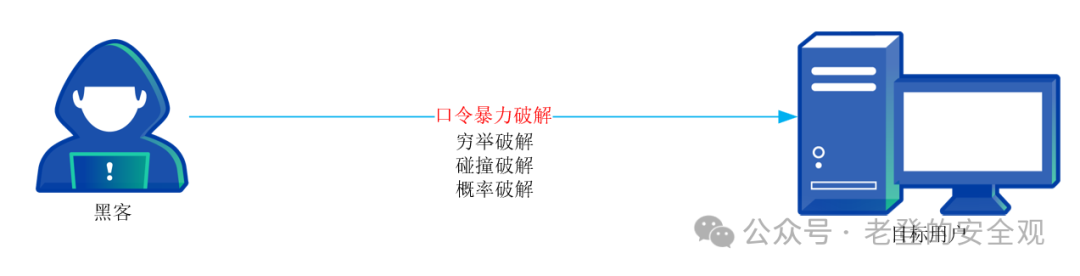

2.口令暴力破解

口令暴力破解,就像是猜密码游戏,但用的是计算机这个超级大脑。它的玩法是,先从最简单、最常见的密码猜起,比如“123456”、“password”这样的热词。如果这些简单的密码不对,它就会变着花样来猜,比如把小"p"换成大"P",或者在“password”中间加个数字,这样变来变去生成一堆新密码继续试。

如果这些变化过的密码还是不对,计算机就会开启"疯狂模式",一个字母一个字母、一个数字一个数字地试,甚至加上各种符号,组合成可能的密码,就像在字母数字的海洋里撒网捕鱼,总有一条鱼会被抓到。

暴力破解的牛逼之处在于,只要时间够,它总能把密码猜出来,这样黑客就能偷偷进入系统,拿走他们想要的东西。但是,这个方法也有个大缺点,那就是超级耗时间,对计算机的硬件要求也高,因为要试的组合太多了,就像是要在沙子里找出一颗特定的金粒,不费点劲是不行的。

3.字典攻击技术

字典攻击,就像是玩填字游戏一样,但它用的不是普通的字典,而是黑客自己搞的一个特别字典。这个字典里面装满了个人信息,比如你的名字、生日、电话号码或者是你最爱吃的菜名什么的,反正就是一切可能跟你的密码有关的信息。

开始破解的时候,黑客就像拿着这本字典一个个词条查过去,把这些信息当成密码来试。比如说,他可能会先试试你的生日"19970822",如果进不去,他就再试下你的电话号码"18812345678",或者是你家宠物的名字"张磊"。

如果这些现成的信息都不行,黑客还会动脑筋,比如把你名字的首字母拼起来,或者把几个看似不相关的单词连在一起变成新的密码。这种做法大大提高了猜对的可能性,所以很多破解工具都喜欢用这种方法。

不过呢,这种字典攻击也有短板,因为它只能用字典里的东西来猜,一旦你的密码太奇怪、太随机,不在字典上,那它也就无能为力了。就像你要是突然想了个外星语言做密码,字典攻击肯定就蒙圈了。

02

—

漏洞攻击

1.利用安全漏洞攻击技术

a. 偷偷摸摸地做“检查”——他们会先利用漏洞,像鬼鬼祟祟的侦探一样,探测我们的电脑系统有没有别的缺口,看看能挖到哪些有价值的数据或是系统的哪个部分没关紧门。

b. 搜集情报——了解清楚目标的弱点之后,坏人们就开始策划下一步行动,怎么更深入地侵入系统,就像是制定了详细的作战计划,准备一举拿下。

2.利用低危漏洞攻击技术

3.利用中危漏洞攻击技术

4.利用高危漏洞攻击技术

03

—

网络劫持

网络劫持技术就像是在网络这条繁忙的高速公路中埋伏的网络“强盗”,它们利用网络通信过程中的规则或小毛病,对正在传输的信息搞破坏,要么偷听,要么干脆掺沙子,注入假信息来达到控制或攻击的目的。

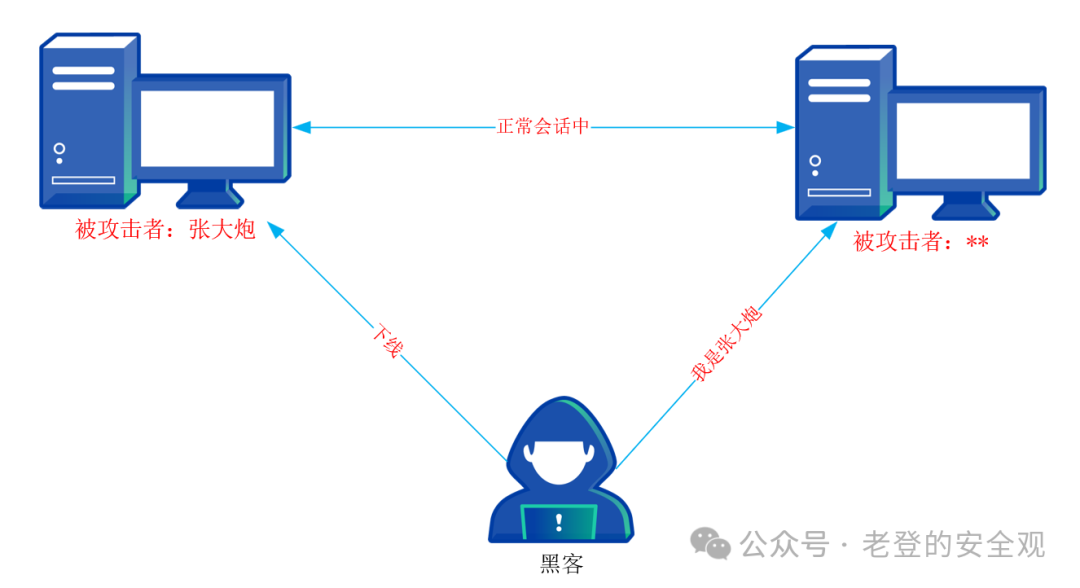

最常见的手法之一是中间人攻击(MITM),就像是两个好朋友打电话聊天时,有个淘气的第三者偷偷接上线,既偷听你们的谈话,还能插嘴说话,让你们误以为对方说了什么,实际上全是他的恶作剧。

服务器消息块(SMB)会话劫持,则更像是黑客潜入了你和服务器之间的对话,伪装成你的好友,让服务器误以为他是你,然后从服务器那里套取信息,或者让服务器执行他的命令。

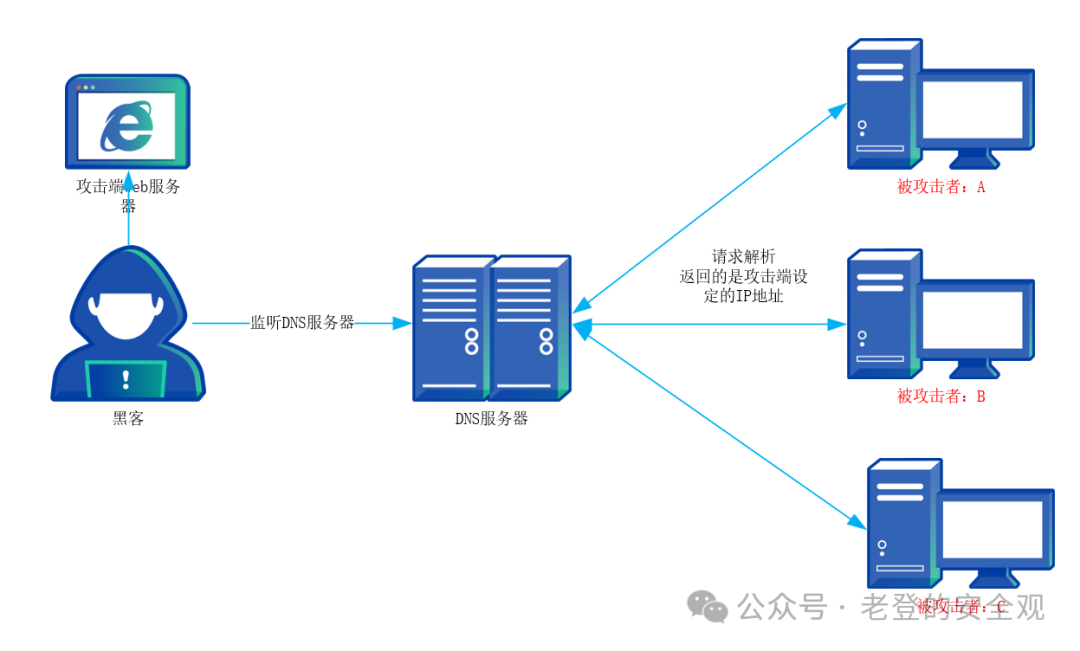

域名欺骗(DNS Spoofing)就像是在网络上的邮递员罢工,然后有人假冒邮差,把你寄给指定网站的信件截胡,再用自己的地址代替真正的目的地,这样你所有的网路请求都被导向了错误的站点,而你却浑然不知。

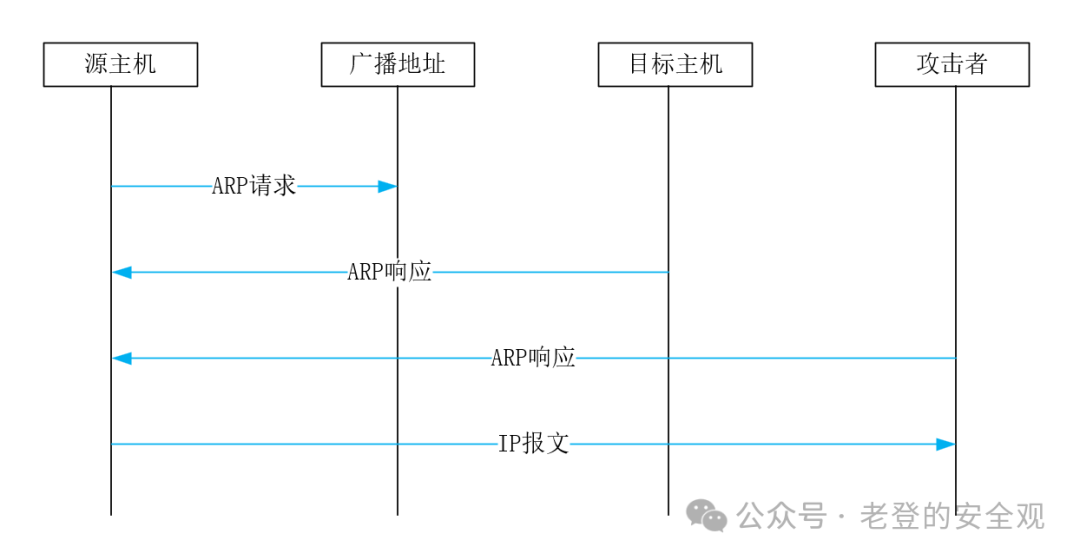

地址解析欺骗(ARP Spoofing)则是网络版的“冒名顶替”,黑客会告诉网络设备,自己才是正确的通讯对象,这样所有应该发送给真正目标的数据包,都会错送到黑客那里,让他既能监听又能篡改信息。

总而言之,网络劫持技术就是黑客们在网络交流的过程中,扮演各种角色,要么偷听,要么冒充,要么误导,以此来操纵网络通信,达到自己的目的。

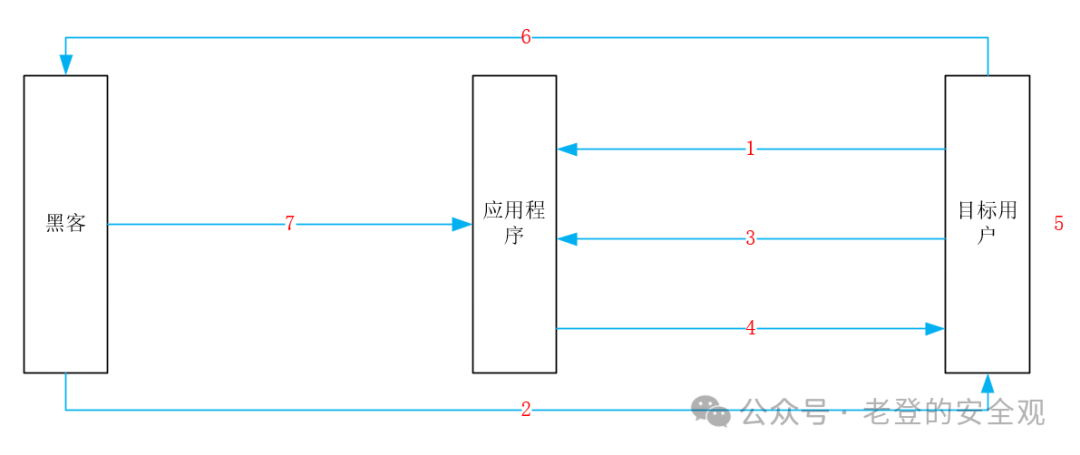

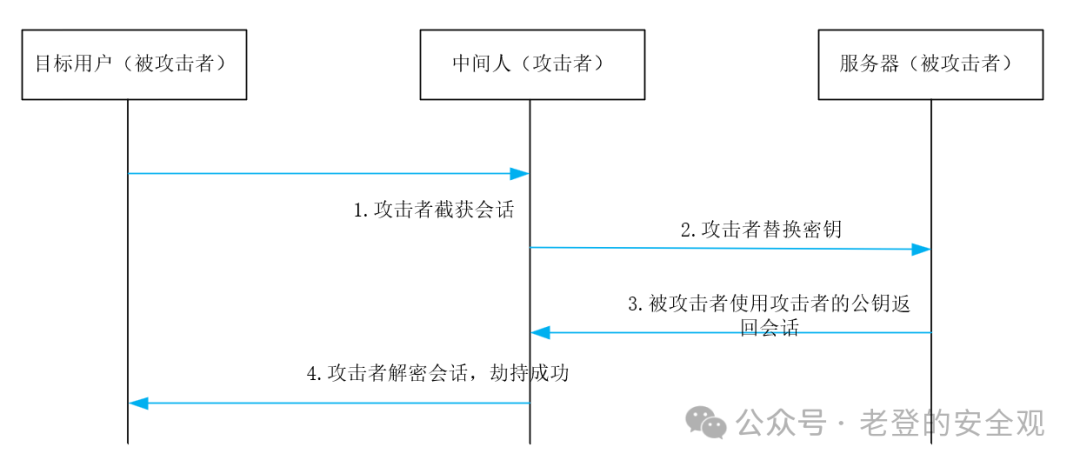

1.中间人攻击技术

中间人攻击,就像是有人在电话线中间偷偷接了一个分机,你和对方通话的时候,这个人可以偷听你们的对话,甚至还能改掉你们说话的内容,而你和对方却完全不知道有人在做这种事。下面是这个过程的具体步骤:

2.SMB 会话劫持技术

SMB会话劫持技术,就像是有人在你的电话通话中悄悄插入了第三条线,他们可以偷听你的对话,甚至控制对话内容,或者往里面添加一些不好的东西。

以下是SMB会话劫持的具体步骤:

a. 黑客首先找到了目标,就像是他们在悄悄监听你和别人的电话对话,了解你们聊天的内容。

b. 然后,黑客注意到了电话通话中的特定信号(就是TCP数据包的序列号),他们根据这些信号来猜测接下来的通话信号,这样他们就能伪造出假的通话内容。

c. 黑客接着搞点小动作,让你不再相信对方电话里说的真话,就像是在电话线路上搞点干扰,让你觉得对方的话不可信。

d. 黑客可能会用一些手段(比如拒绝服务攻击)让对方挂断电话,这样你们之间的通话就断了。

e. 最后,黑客用他们伪造的通话内容,假装是对方,继续和你通话,这样他们就能控制整个对话了。

SMB会话劫持技术的优点是黑客可以轻松绕过那些检查身份和安全性的步骤,而且一旦攻击成功,很难找到是谁干的。但它的缺点是,如果通话内容被加密了,或者使用了安全的通话协议,这种劫持技术就很容易被防范。

3.DNS 欺骗技术

a. 你的电脑(客户端)拿着一个特殊的身份证号(ID),去问DNS服务器:“这个网址对应的IP地址是多少?”

b. DNS服务器查一下自己的记录本,找到网址对应的IP地址,然后带着同样的身份证号(ID)回复你的电脑。

c. 你的电脑收到回复后,会检查一下身份证号(ID)是不是和自己问问题时的那个一样。

d. 如果身份证号对得上,你的电脑就会按照回复里的IP地址去访问网站。

e. 如果身份证号对不上,你的电脑就会认为这个回复是错的,然后重新问DNS服务器。

DNS欺骗技术,就像是有人在帮你查地址的时候,偷偷给了你一个错的地址。

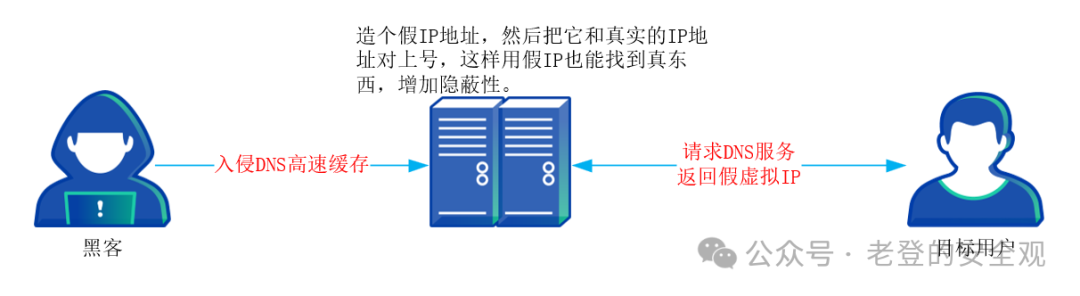

第二种是入侵DNS服务器的高速缓存:

4.ARP 欺骗技术

5.ICMP 攻击技术

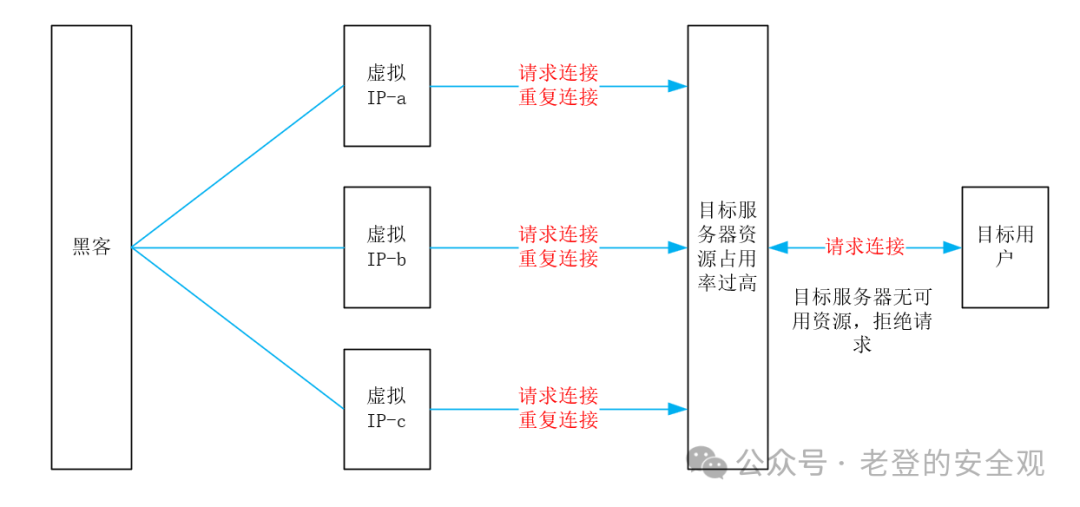

网间报文控制协议(ICMP)是网络世界中的一个小信使,它负责在发送信息时如果遇到问题,就告诉原来说话的人哪里出了错,比如我们常用的ping命令就是用ICMP来检查网络连接的。ICMP攻击技术,就像是有人故意发送一些损坏的信件,让收到信的人(目标主机)因为处理这些坏信而累到崩溃。

以下是ICMP攻击的具体步骤:

a. 网络规定,信件(数据包)不能超过一定的长度,攻击者就利用这个规定,故意发送一个特别长的信件(超过65535字节的Echo Request数据包)。

b. 目标主机在尝试把这么长的信件拼起来的时候,发现自己准备的信封(缓冲区)不够大,结果就撑破了,导致系统挂起。

c. 攻击者多次发送这种超长的信件,就像是一场信件风暴,让目标主机应接不暇,最终导致系统崩溃或者不断重启,攻击就这样完成了。

ICMP攻击技术的优点是攻击方法简单粗暴,不需要找到目标系统的具体漏洞,只需要利用ICMP协议本身的问题就能发起攻击。缺点是,随着高性能计算机和网络设备的普及,要让目标主机的缓冲区溢出变得越来越难,而且ICMP协议的漏洞也会随着协议的更新和补丁的安装而得到修复。

6.基于ICMP 的路由欺骗技术

7.IP 分片攻击技术

04

—

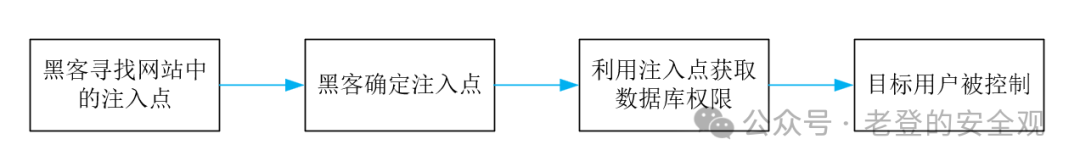

SQL注入

05

—

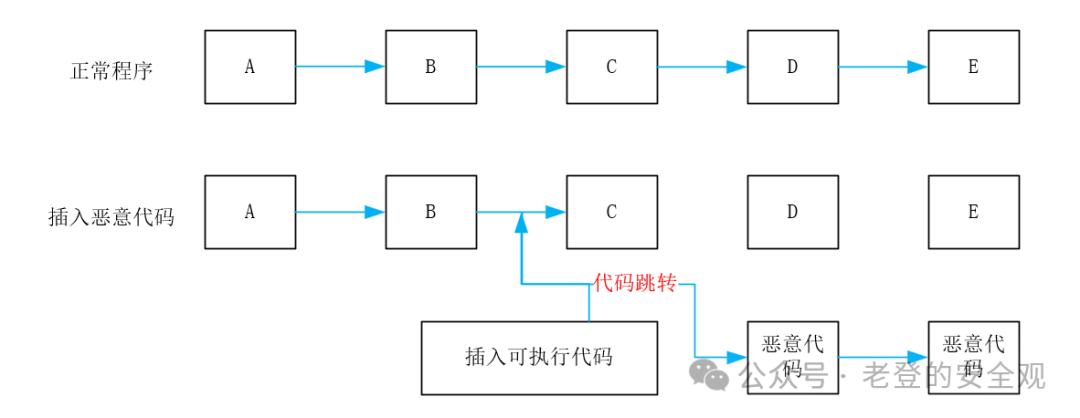

木马攻击

06

—

物理摆渡

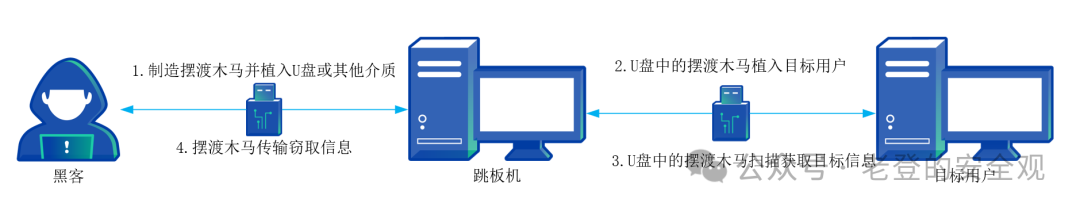

物理摆渡攻击技术就像是有人用了一个特制的U盘(或其他移动存储设备)来偷偷地从一台电脑偷走重要文件,然后把这些文件藏在这个U盘里。等到U盘连上互联网的时候,再把文件传给坏人。

以下是物理摆渡攻击的具体步骤:

a. 坏人首先制作了一个特殊的病毒(摆渡木马),然后把它放在U盘里。有时候,坏人也会把这个病毒放在很多人用的电脑上,这样当U盘插到这台电脑上时,病毒就会自动跑到U盘里去。

b. 当有人把带病毒的U盘插到目标电脑(比如不联网的重要电脑)上时,病毒就会自动运行,并把自己复制到这台电脑里。

c. 这个病毒会在目标电脑上寻找它感兴趣的东西,比如机密文件,然后把这些文件打包藏回U盘。

d. 最后,当U盘再次被插到联网的电脑上时,病毒就会把U盘里的文件悄悄地传给坏人,这样目标电脑里的重要文件就被偷走了,攻击也就完成了。

物理摆渡技术的优点是,它能够突破内部网络和外部网络之间的物理隔离,达到偷取文件的目的。缺点是,这种技术不太聪明,它需要依赖安全管理上的漏洞和用户的安全意识不强才能成功。

下一篇:动态篇

深圳

注释:如有失误,望批评指正!

后面会写下Windows和liunx的应急响应技巧、容器、还有一些网络安全、数据安全。

后台输入“Windows应急响应手册、linux应急响应手册、数据安全政策、数据安全治理、电力、工业、金融、0731、0830、0911”有相关资料可供下载!